Las comunicaciones en internet no son privadas al 100%, y lo

sabemos todos. O deberíamos de saberlo. Nuestros datos viajan a través

un número indeterminado de nodos hasta llegar a su destino Incluso el

protocolo https deja al descubierto nuestras direcciones IP.

Las comunicaciones en internet no son privadas al 100%, y lo

sabemos todos. O deberíamos de saberlo. Nuestros datos viajan a través

un número indeterminado de nodos hasta llegar a su destino Incluso el

protocolo https deja al descubierto nuestras direcciones IP. Tenemos tres frentes que proteger si queremos navegar de forma anónima.

- Privacidad de los datos.

- Ocultación de nuestra IP al servidor

- Ocultación de la ruta de datos entre el servidor y nosotros.

El primer punto está bien solucionado con el protocolo https y la arquitectura de seguridad que lo soporta: certificados, claves asímetricas, etc., etc. Pero el cifrado sólo se realiza sobre la parte de datos y deja en claro las direcciones IP, tanto de origen como de destino.

La ocultación de nuestra IP al servidor está solucionada con más sombras que luces usando proxys anónimos. Primero he de decir que desaconsejo usar estos proxys si estamos transmitiendo en claro. Estamos depositando toda nuestra información en un servicio que puede leer todo lo que pasa e incluso manipular ciertos datos. Y no hay que olvidar que no sabemos quien puede estar detrás de estos proxys. Incluso con conexiones cifradas nuestras direcciones de origen y destino van en claro.

Aún así todavía nuestra comunicación va dejando un rastro en la red que sólo podemos romper usando un proxy que además nos garantize el anonimato. Por supuesto tenemos los mismo riesgos que he mencionado antes.

Entonces la pregunta triple pregunta es:

¿como cifrar nuestros datos cuando no están cifrados, ocultar nuestra dirección IP y no dejar traza en los nodos intermedios?

La respuesta es simple: usando TOR (The Onion Route).

¿Que es TOR?

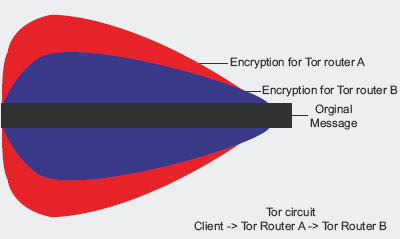

TOR es una red de aquipos que permite la creación de túneles virtuales a través de los cuales viajan nuestros datos cifrados

Los datos salen cifrados de nuestro equipo, saltan de router a router añadiendo en cada salto su propio cifrado que se suman unos sobre otros como las capas de una cebolla (de ahí su nombre)

Se compone de los siguientes tipos de nodos:

Nodos OR ( del inglés Onion Router): Funcionan como encaminadores

Nodos OP (del inglés Onion Proxy): Su función es obtener información del servicio de directorio, establecer

circuitos aleatorios a través de la red y manejar conexiones de

aplicaciones del usuario.

Normalmente se ejecuta en local para garantizarnos que la conexión ya sale cifrada y anónima desde nuestrequipo

El esquema simplificado es el siguiente: se establece un circuito entre varios nodos por el que viajan nuestros datos y se informa a cada OR del establecimiento de un circuito. Cada OR solo sabe quien le sigue y quien le precede. No hay información completa del circuito.

Se establece claves de cifrado entre cada elemento del circuito y una vez está todo preparado los datos viajan por la red.

Periódicamente los circuitos se renuevan para eliminara posibilidad de rastreo.

Límites a TOR

TOR no resuelve todos los problemas relacionados con nuestra

privacidad y anonimato. TOR no impide que el sitio web al que nos

conectamos obtenga cierta información sobre nosotros que es capaz de

extraer del navegador: Tipo de navegador, Sistema Operativo y las

versiones en las que están. Quizá no sea una información importante ni

revelada nada especial pero debemos ser conscientes de ese límite. También si excesivamente paranoicos hay que decir que es posible mediante otras técnica

ocultar esa información pero sale del ámbito de este post.

A excepción de Firefox (y su botón para "torificar") las demas

aplicaciones (Internet Explorer, Chrome, IRC, FTP's, etc) no comunican a

través de TOR de forma automática. Es necesario realizar alguna acción

para indicarles que deben hacer.

Debemos buscar dentro de los parámetros de conexión un apartado

dedicado al proxy e indicar que queremos que trabaje con proxy SOCKS en

el puerto 9050.

Finalmente recordar que aunque el dato viaja con el cifrado propio

de la red TOR a la salida de la misma el dato queda descifrado y solo se

mantiene la comunicación privada si estamos con protocolo https en origen.

El proyecto TOR nos recomienda, además, cambiar ciertos hábitos si vamos a usar TOR

Instalar TOR.

Hemos de ir sitio web del Proyecto TOR y descargar el Tor Bundle completo que contiene: el cliente TOR, Vidalia el interfaz gráfico y un firefox con el plugin de TORr instalado.Solo tenemos que ejecutarlo, instalarlo y activarlo siguiendo las instrucciones y acaberemos viendo el Mozilla Firefox:

| |

| Mozilla FireFox "torizado" |

A través de panel de control Vidalia podemos cambiar esa dirección (use a new identity)

Y el parte superior derecha podemos ver el botón de TOR

et voilá! ya podemos navegar anónimamente y de forma privada (casi al 100%) por la red.

Cuando usar TOR.

Afortunadamente vivimos en una sociedad en la que no es necesario,

por el momento, ocultar nuestra IP cuando queremos opinar algo por la

red por lo que salvo casos paranoicos (o delictivos) no se le ve

demasiada utilidad a ello.

Pero la aparición de hot-spot wifis que han salido como setas en

otoño y a los que nos conectamos en cuanto tenemos oportunidad

constituyen un problema muy serio para nuestra privacidad. Las redes

abiertas de los medios de transportes, cafeterías, etcétera. Incluso

aquellas redes en las que temporalmente nos dan una contraseña no deben

inspirarnos tampoco demasiada confianza.

Para esta situación TOR es la solución ideal porque hace que nuestro datos viajen cifrados por la poco fiable wifi anónima que nos hemos encontrado en cualquier sitio.

Para esta situación TOR es la solución ideal porque hace que nuestro datos viajen cifrados por la poco fiable wifi anónima que nos hemos encontrado en cualquier sitio.

Mi opinión es que tengamos instalado TOR en nuestros equipos y a la

más mínima sospecha o duda apretemos el botón TOR de nuestro Firefox y

naveguemos tranquilos (o al menos muy tranquilos)

No hay comentarios:

Publicar un comentario